Les titres physiques, tels que les permis de conduire, les diplômes universitaires, la carte européenne d’assurance maladie (CEAM), ou encore l’attestation européenne A1 permettant de travailler à l’étranger (PD A1), et plus généralement les documents « papier » importants, présentent plusieurs inconvénients. Ils sont sujets à la perte, au vol, à l’endommagement ou à la duplication non autorisée et ils ne permettent pas facilement la minimisation des données comme le demande le Règlement général sur la protection des données (RGPD) de l’Union européenne.

Les titres vérifiables aussi appelés justificatifs numériques (en anglais « verifiable credentials (VC) »), sont des versions numériques et cryptographiquement sécurisées des titres physiques qui peuvent prouver numériquement quelque chose sur un sujet, comme son identité, une qualification obtenue, un droit, ou une information factuelle spécifique, tout en minimisant les informations révélées1.

Ces titres vérifiables sont définis comme un ensemble d’une ou de plusieurs revendications formulées par un émetteur. Tout comme les titres physiques, ces titres vérifiables peuvent notamment contenir des :

- Informations relatives à l’identification du sujet (p. ex. personne, organisation, objet) du titre vérifiable (p. ex. nom, photo, numéro d’identification)

- Informations relatives à l’émetteur du titre (p. ex. gouvernement, source authentique, municipalités)

- Informations relatives au type de titre concerné (p. ex. carte d’assurance, carte d’invalidité, passeport, carte d’identité)

- Informations relatives à des attributs ou à des propriétés spécifiques revendiqués par l’émetteur sur le sujet (p. ex. date de naissance, droit à une prise en charge par la sécurité sociale, nationalité)

- Éléments de preuve relatifs à la façon dont le titre vérifiable a été créé (p. ex. renouvellement d’un titre précédent, présence physique d’un citoyen dans un bureau d’administration)

- Informations relatives aux contraintes applicables au titre vérifiable (p. ex. période de validité du titre)

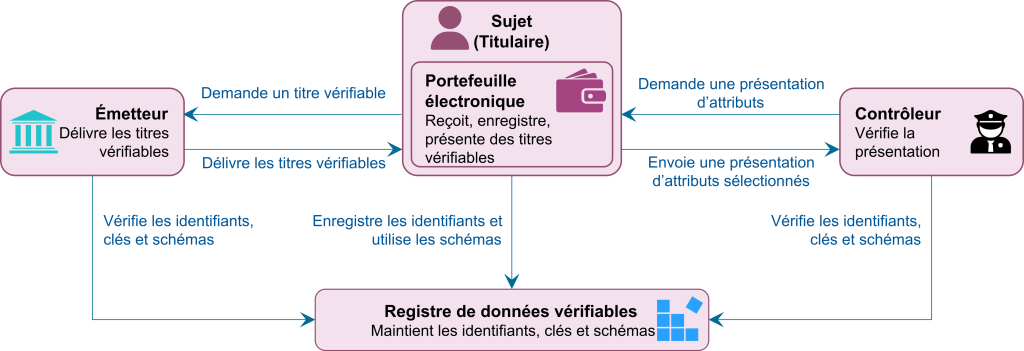

Les principaux acteurs intervenant dans une architecture de titres vérifiables sont présentés dans la Figure 1 et incluent :

- Sujet: entité au sujet de laquelle les revendications sont faites (p. ex. personne, organisation, animal, objet inanimé).

- Détenteur ou titulaire: entité qui détient actuellement le titre vérifiable et le présente au contrôleur. Il peut s’agir du sujet, mais aussi d’une autre personne physique ou morale autorisée (p. ex. un parent).

- Émetteur: entité qui fait valoir des revendications sur un ou plusieurs sujets en créant un titre vérifiable à partir de ces revendications (p. ex. une institution compétente en matière de coordination de la sécurité sociale).

- Contrôleur / vérificateur: entité qui reçoit les titres vérifiables du détenteur par le biais d’une présentation et fournit des services et des avantages en retour2.

- Portefeuille électronique: entité qui stocke les titres vérifiables d’un titulaire, y compris le logiciel qui interagit avec l’écosystème pour le compte du détenteur.

- Registre de données vérifiables: conceptuellement, un registre accessible sur Internet qui contient toutes les données et métadonnées essentielles permettant aux autres acteurs d’interagir.

Le détenteur d’un titre vérifiable peut le présenter à un contrôleur, qui peut vérifier l’authenticité de l’accréditation et l’identité du titulaire. Le processus d’émission d’un titre vérifiable consiste à lier une déclaration de l’émetteur sur un sujet à l’identifiant du sujet à l’aide de preuves cryptographiques [2]. C’est ce lien qui permet de combiner des sous-ensembles de plusieurs titres (voir ci-dessous). Une fois émis, un titre vérifiable peut être détenu pendant de longues périodes et présenté à de multiples fins et de multiples façons.

Divulgation d’attributs d’identité

La divulgation d’attributs pose généralement des problèmes de confidentialité. C’est le cas dans les systèmes où un fournisseur d’identité en ligne crée des jetons d’accès à la demande3. Dans de tels systèmes, le fournisseur d’identité peut suivre les activités de ses utilisateurs ou, pire, usurper leur identité. C’est également le cas des systèmes avec création de jetons hors ligne (p. ex. X509) car ils obligent l’utilisateur à révéler plus d’attributs que strictement nécessaire et rendent les transactions en ligne reliables à différents domaines.

Grâce à la technique de divulgation sélective les titulaires de titres vérifiables peuvent présenter uniquement les informations qu’ils choisissent à des contrôleurs, tout en gardant le reste de leurs données sensibles privées. Cette technique est particulièrement utile lorsqu’un utilisateur doit prouver une demande spécifique mais ne souhaite pas partager toutes les informations contenues, par exemple dans sa carte d’identité.

Dans le cadre de la coordination de la sécurité sociale, si un citoyen se trouve dans une situation de vérification avec un contrôleur qualifié, la divulgation sélective n’est pas appropriée, car les services et les prestations peuvent ne pas être fournis si seul un sous-ensemble d’informations est communiqué. Pour les contrôleurs non-qualifiés (p. ex. des entreprises souhaitant vérifier certains éléments d’un document de sécurité sociale), la divulgation sélective peut en revanche jouer un rôle.

Techniques cryptographiques connues

Sur la base de preuves à divulgation nulle de connaissance (« zero knowledge proof (ZKP) »), les titres basés sur des attributs et préservant la vie privée ou titres anonymes (« privacy-preserving attribute-based-credentials » ou « anonymous credentials ») ont été proposés comme une technique prometteuse pour établir des de titres vérifiables. Des mises en œuvre réussies de cette technique incluent Identity Mixer d’IBM [3] et U-Prove de Microsoft [4]. Un sous-ensemble des capacités d’Idemix est d’ailleurs utilisé depuis plusieurs années dans le projet néerlandais IRMA [5], [6]. Ce dernier projet a déjà permis aux citoyen(ne)s néerlandais(es) d’obtenir des informations d’identification avec des attributs vérifiés auprès de plusieurs organisations, y compris le registre de l’état civil néerlandais4.

Cette technique a commencé à recevoir plus d’attention au milieu des années 2010, avec le projet Européen ABC4Trust [8], [9] et également à la suite de l’essor du concept d’« identité auto-souveraine » (« self-sovereign identity (SSI) ») [10], [11]. L’identité auto-souveraine est un modèle d’identité numérique dans lequel un utilisateur est équipé de techniques pour créer, vérifier et (surtout) posséder une identité numérique divulgable entre parties de confiance. Cela signifie généralement que lorsqu’un utilisateur présente une revendication d’identité à une partie utilisatrice l’identité donnée peut être vérifiée sans intervention directe du fournisseur d’identité, ce qui présente des avantages pour la vie privée de l’utilisateur.

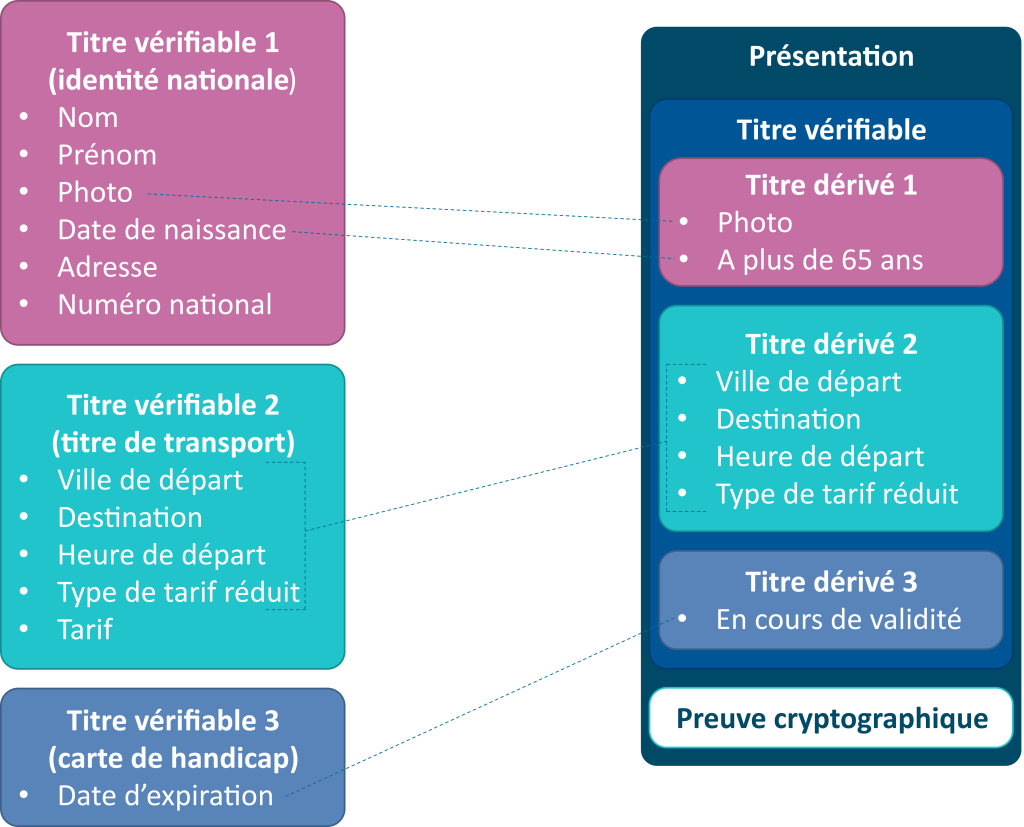

Les informations d’identification basées sur des titres anonymes peuvent exprimer n’importe quelle information contenue dans un justificatif d’identité physique en offrant un avantage supplémentaire : ils peuvent être combinés (voir Figure 2), et ils permettent de ne révéler que les attributs requis (divulgation sélective) voire même des informations dérivées de ces attributs. Un exemple emblématique est la date de naissance : il est possible de ne révéler que l’âge, que la catégorie d’âge (p. ex. 50-60 ans), ou encore simplement le fait que la personne a plus ou moins d’un certain âge, etc. sans pour autant révéler la date de naissance exacte.

Conclusions

En cours de standardisation par le World Wide Web Consortium [1], [2], [12], les titres vérifiables permettent de transformer des titres physiques en un format numérique que l’on peut enregistrer dans un portefeuille électronique comme un « portefeuille européen d’identité numérique » (« EUDIW »). Leur succès est soumis à un « effet de réseau » que pourrait apporter le règlement eIDAS 2.0 (identification électronique et services de confiance) qui est une étape importante vers le développement d’identités numériques interopérables en Europe tant pour les secteurs publics que privés.

Une technique de mise en œuvre des titres vérifiables sont les titres anonymes qui ont été développés depuis le début des années 2000 afin de permettre une authentification et une identification à la fois sécurisée et respectant la vie privée. Les techniques cryptographiques sous-jacentes – nécessaires au fonctionnement d’innombrables scénarios qui reposent sur des informations d’identification vérifiées – sont bien connues, mais la facilité d’utilisation des technologies qui en résultent pour les utilisateurs finaux, bien qu’elle soit d’une importance cruciale, est encore largement inexplorée.

Références

[1] M. Sporny, D. Longley, D. Chadwick, et O. Steele, « Verifiable Credentials Data Model v2.0 ». Consulté le: 11 juillet 2024. [En ligne]. Disponible sur: https://www.w3.org/TR/vc-data-model-2.0/

[2] M. Sporny, D. Longley, et D. Chadwick, « Verifiable Credentials Data Model v1.1 ». Consulté le: 19 février 2024. [En ligne]. Disponible sur: https://www.w3.org/TR/2022/REC-vc-data-model-20220303/

[3] « Specification of the Identity Mixer Cryptographic Library », IBM Research, Zurich, Research Report RZ3730, avr. 2010.

[4] Christian Paquin, « U-Prove Technology Overview V1.1 ». Microsoft Corporation, avril 2013. [En ligne]. Disponible sur: https://www.microsoft.com/en-us/research/wp-content/uploads/2016/02/U-Prove20Technology20Overview20V1.120Revision202.pdf

[5] Radboud Universiteit Nijmegen, IRMA: back in control of your personal data, (23 juin 2016). Consulté le: 24 juillet 2017. [En ligne Vidéo]. Disponible sur: https://www.youtube.com/watch?v=q6IihEQFPys

[6] Gergely Alpár, Fabian van den Broek, Brinda Hampiholi, Bart Jacobs, Wouter Lueks, et Sietse Ringers, « IRMA: practical, decentralized and privacy-friendly identity management using smartphones », Minneapolis, 2017. Consulté le: 24 juillet 2017. [En ligne]. Disponible sur: https://www.cs.ru.nl/~gergely/objects/2017_irma-hotpets.pdf

[7] P. Dunphy et F. A. P. Petitcolas, « A First Look at Identity Management Schemes on the Blockchain », IEEE Secur. Priv., vol. 16, no 4, p. 20‑29, juill. 2018, doi: 10.1109/MSP.2018.3111247

[8] J. Camenisch, S. Krenn, A. Lehmann, G. Neven, et M. Ø. Pedersen, « Scientific Comparison of ABC Protocols », p. 70.

[9] Kai Rannenberg, Jan Camenisch, et Ahmad Sabouri, Éd., Attribute-based Credentials for Trust – Identity in the Information Society. Springer International Publishing, 2015.

[10] Christopher Allen, « The Path to Self-Sovereign Identity », CoinDesk. Consulté le: 5 juillet 2017. [En ligne]. Disponible sur: http://www.coindesk.com/path-self-sovereign-identity/

[11] Andrew Tobin et Drummond Reed, « The Inevitable Rise of Self-Sovereign Identity ». The Sovrin Foundation, 29 septembre 2016. [En ligne]. Disponible sur: https://www.sovrin.org/The%20Inevitable%20Rise%20of%20Self-Sovereign%20Identity.pdf

[12] Manu Sporny, Dave Longley, et David Chadwick, « Verifiable Credentials Data Model 1.0 – Expressing verifiable information on the Web », W3C, nov. 2019. [En ligne]. Disponible sur: https://www.w3.org/TR/2019/REC-vc-data-model-20191119/

Notes

1 Notons que le terme « vérifiable » indique seulement qu’un titre vérifiable est une déclaration authentique d’un émetteur à un moment donné, pas que les revendications encodées dans le titre sont vraies. L’émetteur peut cependant inclure des informations permettant au vérificateur de déterminer si les revendications ont une véracité suffisante pour ses besoins.

2 La réglementation européenne distingue les vérificateurs « qualifiés » soumis à des exigences strictes et ayant un effet juridique spécifique plus fort, des vérificateurs « non-qualifiés » pouvant inclure n’importe quelle partie invoquante.

3 Cela inclut des systèmes tels que Facebook ou Google login et d’autres similaires qui reposent sur des normes telles que SAML, OpenID ou WS-Federation.

4 Il existe d’autres tentatives pour aider les utilisateurs finaux à prouver leur identité numérique. Nous avons passé en revue certains d’entre eux [7]. Plusieurs autres n’ont pas fourni de détails techniques, mais leurs revendications commerciales ont une direction commune : plus de contrôle pour les utilisateurs, une meilleure confidentialité, et une sécurité accrue.

_________________________

Ce post est une contribution individuelle de Fabien A. P. Petitcolas, spécialisé en sécurité informatique chez Smals Research. Cet article est écrit en son nom propre et n’impacte en rien le point de vue de Smals.

Leave a Reply