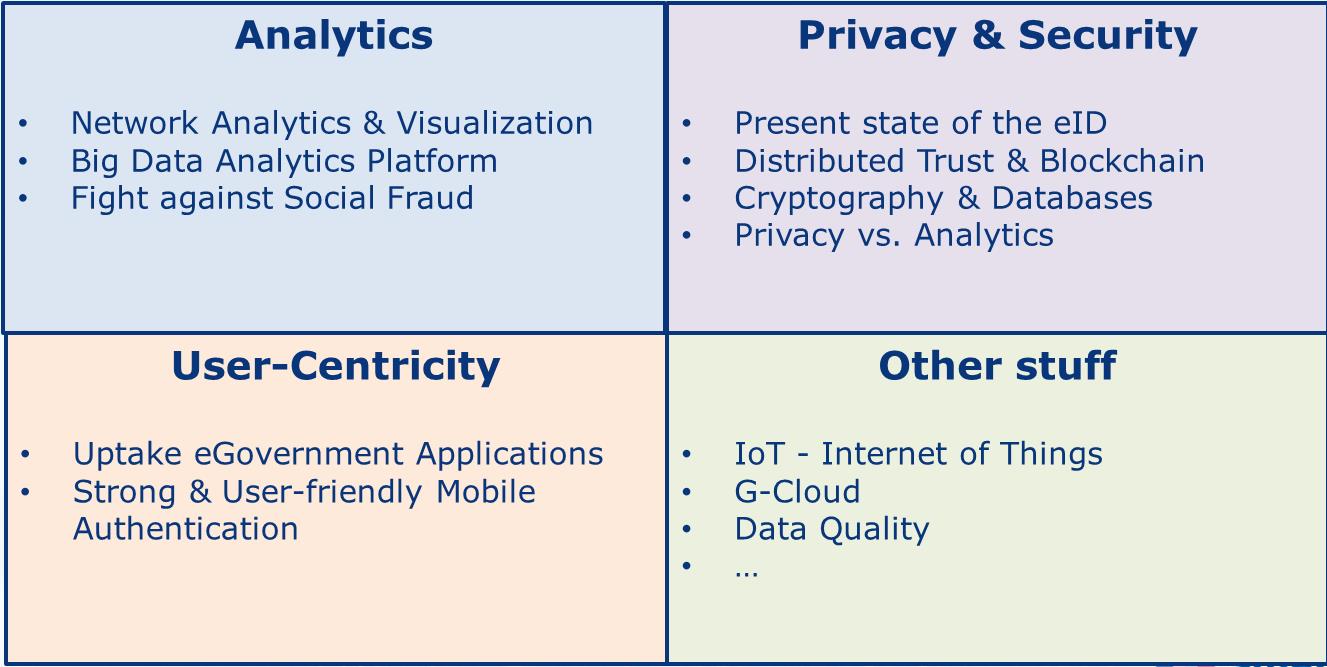

Le Plan Recherche 2016 a été approuvé au conseil d’administration de Smals du 17 février dernier. Pour cette année, nous avons décidé de mettre l’accent sur trois axes : analytics, privacy & security et user-centricity. Le research radar 2016 a ici servi de point de départ

Les études proposées doivent nous permettre d’examiner des opportunités pour Smals et les membres et de développer les études menées dans le passé, de manière à offrir une valeur ajoutée concrète.

1. Analytics

L’étude “Data Visualization” de 2015 a notamment révélé que la présentation visuelle des réseaux est particulièrement précieuse dans la lutte contre la fraude sociale, par exemple. Dans la nouvelle étude “Network Analytics & Visualization”, nous chercherons des solutions performantes, modernes et interactives, qui peuvent être mises en pratique dans les projets en matière de lutte contre la fraude sociale et d’autres risques liés à la perception.

L’étude “Big Data Analytics Platform” est poursuivie. Par le biais d’une procédure d’adjudication spéciale (“Dialogue compétitif”), nous cherchons une plateforme performante pour les (big data) analytics au profit des institutions membres. Cette année, des scénarios de test élargis seront exécutés sur la base de cas concrets de plusieurs institutions membres. La procédure nous offre la liberté d’effectuer des tests très approfondis et d’ajuster les exigences en permanence afin de les traduire en un cahier des charges à la fin de la procédure.

Il est à noter que les études proposées dans ce volet sont étroitement liées à nos missions concernant la lutte contre la fraude sociale.

2. Privacy & Security

L’étude “Situation de l’eID” a pour but d’examiner les éventuels risques et menaces à la sécurité liés aux mécanismes cryptographiques qui sont utilisés depuis de nombreuses années déjà sur l’eID, mais aussi de voir comment l’eID pourrait évoluer dans le futur.

L’étude “Distributed Trust & Blockchain” s’inscrit dans une importante évolution de la cryptographie (le célèbre “Bitcoin” y recourt également), qui permet de sauvegarder des transactions entre l’État et les citoyens/entreprises de manière distribuée, sûre, robuste et efficiente tout en préservant la charge de la preuve. Les possibilités, avantages et inconvénients du distributed trust et plus particulièrement du blockchain dans notre contexte seront étudiés.

Dans l’étude intitulée “Cryptographie et bases de données“, nous abordons la sécurisation des bases de données par les techniques cryptographiques modernes. Dans cette étude, nous nous concentrons sur la sécurisation des données présentes dans l’organisation contre divers types d’attaques, avec une attention particulière pour les “insiders”. Il convient ici de s’assurer que la fonctionnalité et la performance des systèmes de bases de données ne soient pas compromises. Cette étude a été démarrée en 2015.

L’étude “Privacy vs. Analytics” consiste à vérifier comment et dans quelle mesure l’analytique est compatible avec le croisement et l’utilisation de données personnelles sensibles en provenance de différentes institutions publiques. Dans cette étude, lancée en 2015, de l’expertise et de l’expérience pratique précieuses ont été acquises en matière de cryptographie de pointe, comme l’Elliptic Curve Cryptography (ECC). Le résultat de l’étude consiste en un concept original élaboré par l’équipe de recherche Smals et validé par des experts de la KUL et l’UA. En 2016, nous prévoyons un proof-of-concept, parallèlement à la publication d’un article scientifique (Proceedings on Privacy Enhancing Technologies), ainsi qu’une Research Note et une séance d’information plus accessibles.

3. User-Centricity

L’orientation utilisateur dans le développement des applications e-gouvernementales demeure un thème d’importance qui a parfois été perdu de vue dans le passé. En dépit des efforts concernant le Usability (introduit par la section Recherche en 2009/2010) et l’Agile Development, nous constatons que certaines applications gouvernementales sont encore trop peu utilisées.

Dans l’étude “Uptake: augmentation de l’utilisation des applications

e-gouvernementales”, nous nous penchons sur les facteurs qui motivent les personnes à accepter et à utiliser ou non une application. Concrètement, nous souhaitons analyser le phénomène et voir quelles options permettent de favoriser (de façon économiquement raisonnable) l’utilisation des canaux électroniques et de réduire ainsi la pression sur les canaux plus coûteux et exigeants en termes de travail. Nous vérifierons si certaines visions et approches scientifiques issues du secteur privé en matière de psychologie, de sciences comportementales et de neurosciences peuvent être introduites de façon acceptable et avec succès dans un contexte e-gouvernemental.

Dans le prolongement du user-centricity, nous continuerons à travailler à une solution pour une “authentification mobile forte et conviviale“. Contrairement à quelques années auparavant, les besoins d’une solution dans le secteur sont aujourd’hui clairs et les évolutions sur le marché sont suffisamment nombreuses pour tendre vers une solution structurelle. Cependant, une authentification mobile ne doit pas uniquement être forte. Dans tous les cas, elle doit aussi être conviviale et nous devons placer l’utilisateur au centre de nos préoccupations dans nos tentatives d’augmenter au maximum l’utilisation des applications e-gouvernementales (cf. Uptake).

4. Consultance

Outre les activités de recherche, une grande partie du temps (environ 55 % pour l’année 2016) sera comme chaque année consacrée aux activités de consultance pour les membres. Nous pouvons ici mentionner notre participation aux projets de synergie et G-Cloud et au soutien concret des membres dans la lutte contre la fraude sociale. L’expérience acquise par le passé en matière d’analytique (prédictive) et d’exploration de données jouent ici bien sûr un rôle de taille. Comme les années précédentes, notre expertise en matière de data quality sera également déployée en cas de besoin.

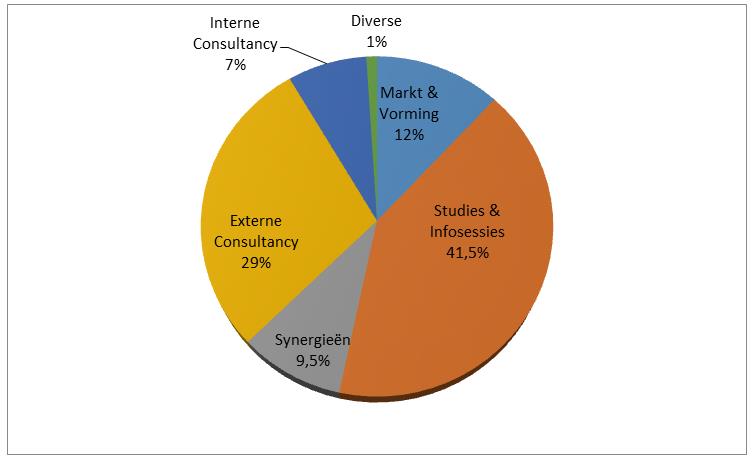

En 2015, 45,5 % de notre temps (dont 9,5 % pour les synergies) a été consacré à la consultance. Le temps restant a été consacré aux projets d’étude (41,5 %), à la veille technologique et à la formation permanente (12 %).

Activités 2015